Information / Cyber Security Umsetzung

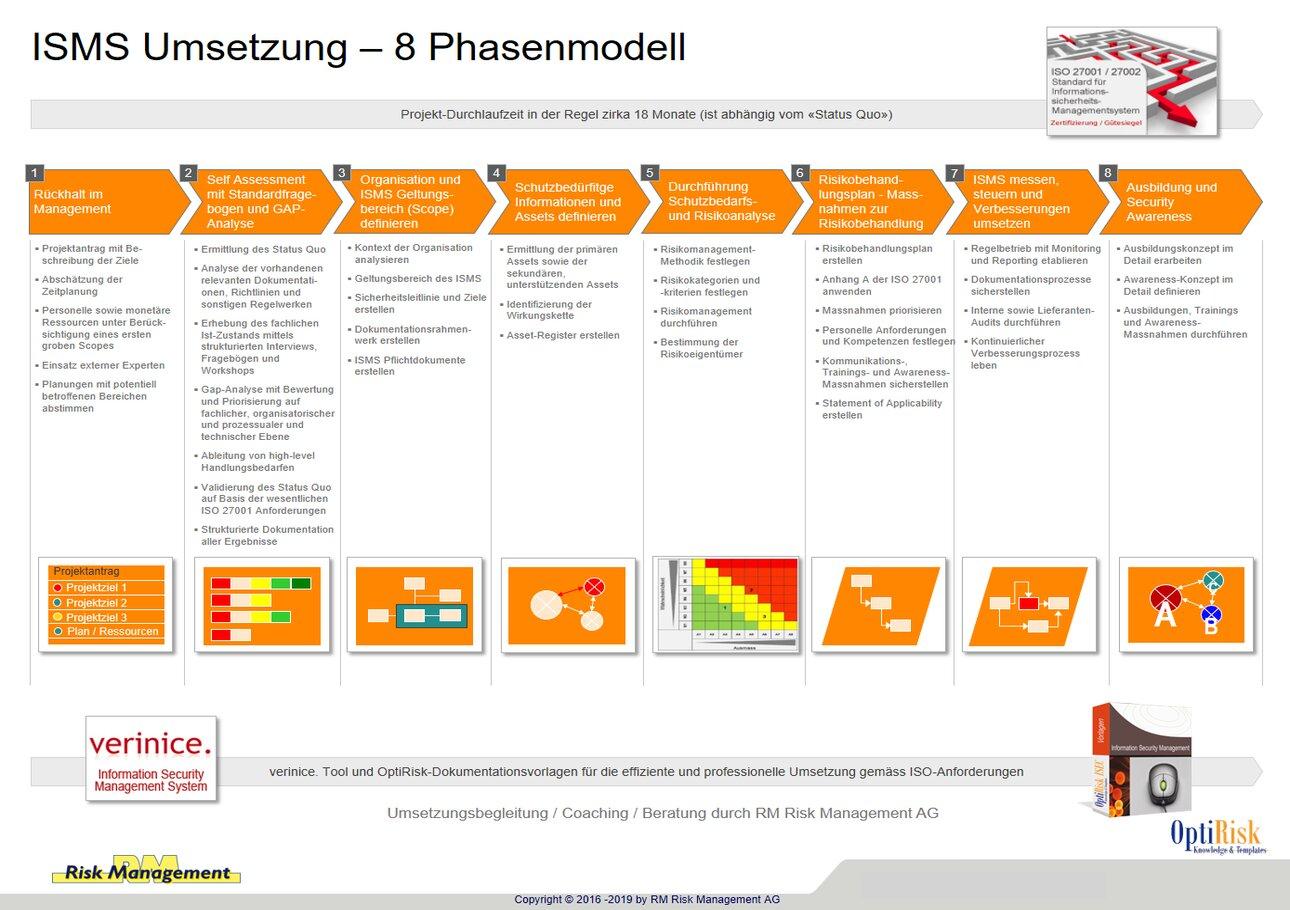

Informationssicherheit Umsetzung / Digitale Cyber Resilienz in 8 Phasen

Informationssicherheit schlank und effizient umsetzen

Aufgrund unserer Erfahrung als Experte und Berater für Informationssicherheit empfehlen wir folgendes Umsetzungsvorgehen:

(1) Rückhalt im Management- Projektantrag mit Beschreibung

- Abschätzung der Zeitplanung

- Personelle sowie monetäre Ressourcen unter Berücksichtigung eines ersten groben Scopes

- • Einsatz externer Experten

- • Planungen mit potentiell betroffenen Bereichen abstimmen

- Ermittlung des Status Ouo

- Analyse der vorhandenen relevanten Dokumentationen, Richtlinien und sonstigen Regelwerken

- Erhebung des fachlichen Ist-Zustands mittels strukturierten Interviews, Fragebögen und Workshops

- Gap-Anatyse mit Bewertung und Priorisierung auf fachlicher, organisatorischer und prozessualer und technischer Ebene

- Ableitung von high-level Handlungsbedarfen

- Validierung des Status Ouo auf Basis der wesentlichen ISO 27001 Anforderungen

- Strukturierte Dokumentation aller Ergebnisse

- Kontext der Organisation

- Geltungsbereich definieren

- Sicherheitsleitlinre und Ziele erstellen

- Dokumentationsrahmenwerk erstellen

- ISMS Pflichldokumenle erstellen

- Ermittlung der primären Assets sowie der sekundären, unterstützenden Assets

- Identifizierung der Wirkungskette

- Register erstellen

- Risikomanagement Methodik festlegen

- Risikokategorien und kriterien festlegen

- Risikomanagement durchführen

- Bestimmung der Risikoeigentümer

- Risikobehandlungsplan erstellen

- Anhang der ISO 27001 anwenden

- Massnahmen priorisieren

- Personelle Anforderungen und Kompetenzen festlegen

- Kommunikations-, Trainings- und Awareness Massnahmen sicherstellen

- Statement of Applicability erstellen

ICT Notfallmanagement

Tool und Vorlagen

Informationssicherheit Fachbroschüren

- Regelbetrieb mit Monitoring und Reporting etablieren

- Dokumentationsprozesse sicherstellen

- Interne sowie Lieferanten-Audits durchführen

- Kontinuierlicher Verbesserungsprozess leben

- Ausbildungskonzept im Detail erarbeiten

- Awareness-Konzept im Detail definieren

- Ausbildungen, Trainings und Awareness-Massnahmen durchführen

Konzept Informationssicherheit

Informationen sind ein wesentlicher Wert für Unternehmen und Behörden und müssen daher angemessen geschützt werden. Arbeits- und Geschäftsprozesse basieren auf Informations- und Kommunikationstechnik (ICT) Lösungen. Die Sicherheit und Zuverlässigkeit der ICT wird deshalb ebenso wie der vertrauenswürdige Umgang mit Informationen immer wichtiger. Unzureichend geschützte Informationen stellen einen häufig unterschätztes Risiko dar, der für manches Unternehmen existenzbedrohend sein kann. Dabei ist eine vernünftige und verhältnismässige Informationssicherheit ebenso wie eine Basissicherung der ICT schon mit relativ geringen Mitteln zu erreichen. Mit dem richtigen Informations-Sicherheitskonzept können Sie ein solides Fundament für ein vertrauenswürdiges Niveau Ihrer Informationssicherheit legen.

So bewerten Sie Risiken der Informationssicherheit

Fragen

Ihre Fragen werden durch unsere Experten gerne beantwortet

Newsletter

Neuigkeiten nicht verpassen

Management der Informationssicherheit / ISO 27001

Der internationale Standard zum Management der Informationssicherheit.

Vertraulichkeit, Integrität und Verfügbarkeit von Information werden zum strategischen Erfolgsfaktor der Informationssicherheit

ISO/IEC 27001:2013 ist der weltweit angewendete Standard für die Zertifizierung eines Informationssicherheits-Managementsystems. Dieses hat zum Ziel, die Informationen basierend auf einer Risikoanalyse der Business-Risiken bezüglich Vertraulichkeit, Integrität und Verfügbarkeit zu schützen.

ISO 27001-Anforderungen, welche beschrieben werden müssen:

4.1 Die Organisation und ihren Kontext verstehen

4.2 Verständnis der Bedürfnisse und Erwartungen interessierter Parteien

4.3 Festlegung des Geltungsbereichs des ISMS

4.4 Informationssicherheits-Managementsystem (ISMS)

5.1 Führung und Engagement

5.2 Informationssicherheitsrichtlinie

5.3 Organisatorische Rollen, Verantwortlichkeiten und Befugnisse

6.1 Maßnahmen zum Umgang mit Risiken und Chancen

6.2 Informationssicherheitsziele und Planung zu deren Erreichung

7.1 Ressourcen

7.2 Kompetenz

7.3 Bewusstsein

7.4 Kommunikation

7.5 Dokumentierte Informationen

8.1 Operative Planung und Steuerung

8.2 Risikobewertung der Informationssicherheit

8.3 Umgang mit Informationssicherheitsrisiken

9.1 Überwachung, Messung, Analyse und Bewertung

9.2 Internes Audit

9.3 Managementbewertung

10.1 Nichtkonformität und Korrekturmaßnahmen

10.2 Kontinuierliche Verbesserung

Kontrollen nach ISO 27001 Anhang A (müssen ebenfalls beschrieben werden)

A.5 Informationssicherheitsrichtlinien

A.6 Organisation der Informationssicherheit

A.7 Personalsicherheit

A.8 Vermögensverwaltung

A.9 Zugangskontrolle

A.10 Kryptografie

A.11 Physische und Umgebungssicherheit

A.12 Betriebssicherheit

A.13 Kommunikationssicherheit

A.14 Systemerwerb , Entwicklung und Wartung

A.15 Lieferantenbeziehungen

A.16 Management von Informationssicherheitsvorfällen

A.17 Informationssicherheitsaspekte des Notfallmanagements

A.18 Einhaltung