Informationssicherheits-Managementsystem (ISMS)

Informationssicherheits-Managementsystem (ISMS) definiert Anforderungen an die Informationssicherheit und Cyber Security

So bewerten Sie Risiken

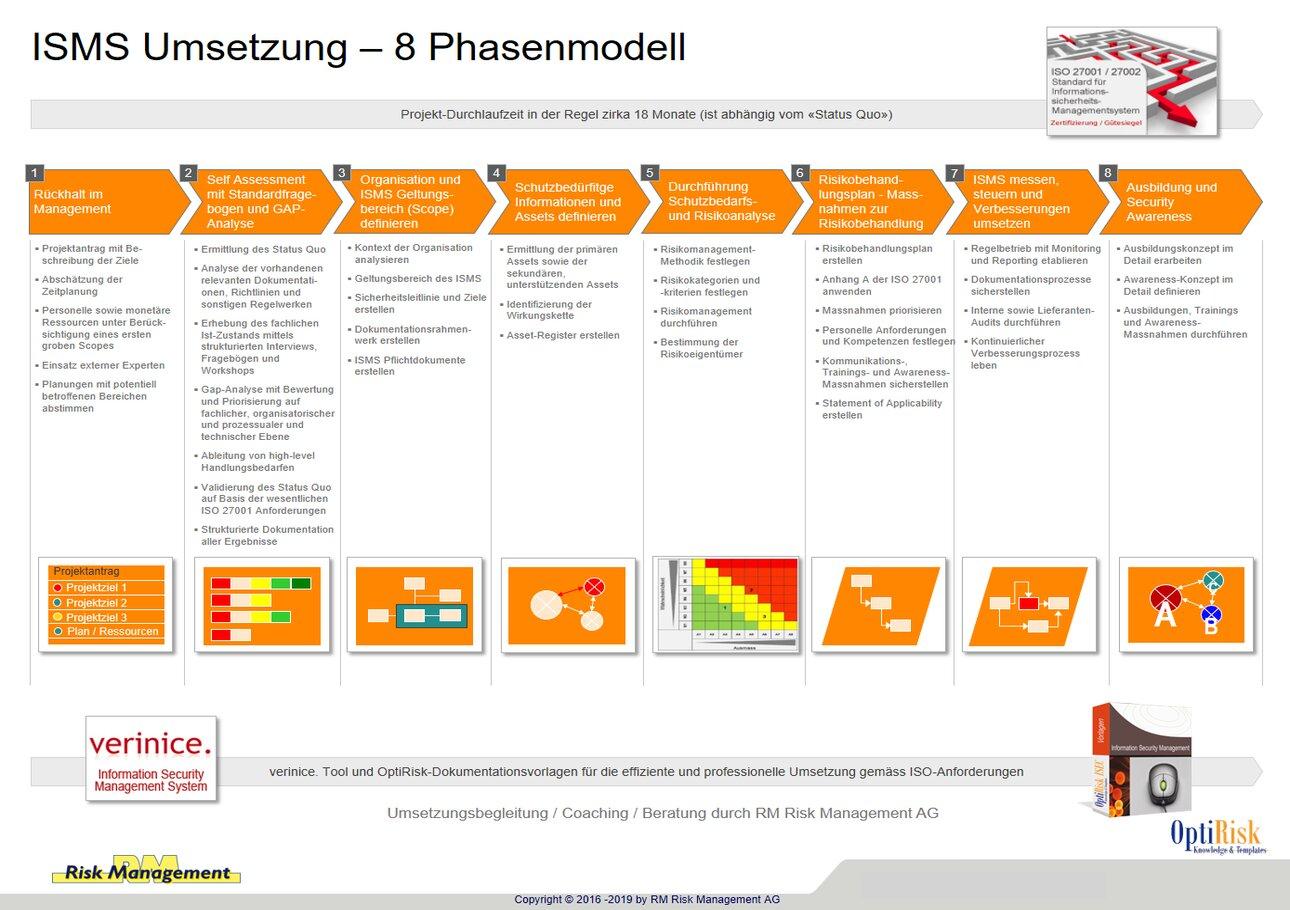

Aufgrund unserer Erfahrung als Experte und Berater für Informationssicherheits-Managementsysteme empfehlen wir folgendes pragmatisches Vorgehen zur Umsetzung in 8 Schritten/ Phasen:

Schritt 1: Rückhalt im Management- Projektantrag mit Beschreibung

- Abschätzung der Zeitplanung

- Personelle sowie monetäre Ressourcen unter Berücksichtigung eines ersten groben Scopes

- Einsatz externer Experten

- Planungen mit potentiell betroffenen Bereichen abstimmen

- Ermittlung des Status Ouo

- Analyse der vorhandenen relevanten Dokumentationen, Richtlinien und sonstigen Regelwerken

- Erhebung des fachlichen Ist-Zustands mittels strukturierten Interviews, Fragebögen und Workshops

- Gap-Analyse mit Bewertung und Priorisierung auf fachlicher, organisatorischer und prozessualer und technischer Ebene

- Ableitung von high-level Handlungsbedarfen

- Validierung des Status Ouo auf Basis der wesentlichen ISO 27001 Anforderungen

- Strukturierte Dokumentation aller Ergebnisse

- Kontext der Organisation

- Geltungsbereich definieren

- Sicherheitsleitlinien und Ziele erstellen

- Dokumentationsrahmenwerk erstellen

- ISMS Pflichtdokumente erstellen

- Ermittlung der primären Assets sowie der sekundären, unterstützenden Assets

- Identifizierung der Wirkungskette

- Register erstellen

- Risikomanagement Methodik festlegen

- Risikokategorien und -kriterien festlegen

- Risikomanagement durchführen

- Bestimmung der Risikoeigentümer

- Risikobehandlungsplan erstellen

- Anhang der ISO 27001 anwenden

- Massnahmen priorisieren

- Personelle Anforderungen und Kompetenzen festlegen

- Kommunikations-, Trainings- und Awareness Massnahmen sicherstellen

- Statement of Applicability erstellen

- Regelbetrieb mit Monitoring und Reporting etablieren

- Dokumentationsprozesse sicherstellen

- Interne sowie Lieferanten-Audits durchführen

- Kontinuierlicher Verbesserungsprozess leben

- Ausbildungskonzept im Detail erarbeiten

- Awareness-Konzept im Detail definieren

- Ausbildungen, Trainings und Awareness-Massnahmen durchführen

Informationssicherheits-Managementsystem für die GRC

ISMS Management System und die darin systematisch und umfassend dokumentierten technischen und organisatorischen Massnahmen, die – in unterschiedlicher Ausprägung und Güte – zum ICT Betrieb eines gut geführten Unternehmens gehören, unterstützen die Erreichung der Business-Zielsetzungen hinsichtlich Governance, Risk Management und Compliance.

Die (G) Governance-Sicht bezieht sich auf die ISMS-Steuerung, wie z.B. die Einbeziehung der obersten Management-Ebene, die Konsistenz zwischen den Business-Zielen und den/ Informationssicherheitszielen, die Informations- und Kommunikationsstrategie im Umgang mit der Informationssicherheit sowie zweckmässige Weisungen/ Regulative und Führungsstrukturen.

Die (R) Risk Management-Sicht, die unter anderem als Basis für eine transparente Entscheidungsfindung und Priorisierung von technischen, betrieblichen und organisatorischen Massnahmen sorgt, ist einer der Kernpunkte eines ISMS nach ISO/IEC 27001. Sie wird durch das ICT-Risk Management beschrieben und umfasst Vorgaben und Verfahren/Methoden für die Risikoidentifizierung, -analyse und -bewertung im Kontext der Informationssicherheit.

Die (C) Compliance-Sicht umfasst einerseits die Definition der erforderlichen Sicherheitsvorgaben, was durch die empfohlenen Massnahmen, beispielsweise des Annex A der ISO/IEC 27001 unterstützt wird. Andererseits bezieht sie sich auf die Einhaltung dieser Sorgfaltspflichten/ Vorgaben, was durch eine regelmässige Kontrolle seitens des Managements und der Information Security Officer sowie durch interne Audits sichergestellt werden muss. Die angemessene Dokumentation und die gelebte Sicherheitskultur und das vorhandene Sicherheitsbewusstsein von Mitarbeitenden und Führungskräften sind für die Compliance-Sicht ebenfalls von grosser Bedeutung.

ISMS Information Security Management System Fachbroschüren

Fragen

Ihre Fragen werden durch unsere Experten gerne beantwortet

Newsletter

Neuigkeiten nicht verpassen

Informationssicherheits-Managementsystem (ISMS)

Das Informationssicherheits-Managementsystem (ISMS) ist das Rahmenwerk aus Richtlinien und Kontrollen, das Sicherheitsrisiken systematisch und unternehmensweit verwaltet

Informationssicherheits-Managementsystem (ISMS) unterstützt die Sicherung des Geschäftserfolgs

Der Aufbau eines ISMS Informationssicherheits-Managementsystems (ISMS Management System), unabhängig ob zur Selbstverpflichtung oder mit Zertifizierungsabsicht, ist ein ambitioniertes Projekt, das – wie jedes andere Projekt auch Ziele, ausreichende und fachkundige Ressourcen, eine(n) passende(n) Projektleiter(in) und ein motiviertes und qualifiziertes Projekt-Team benötigt. Zudem ist die stetige und sichtbare Unterstützung des Top-Managements für einen erfolgreichen Projektabschluss und den anschliessenden Übergang hin zum ISMS-Betrieb (Betrieb ISMS Management System) von entscheidender Bedeutung. Ein erfolgreiches ISMS wird im Top-down-Ansatz eingeführt und stellt einen Bezug zwischen Geschäftszielen und Informationssicherheit her, indem zum einen die Anforderungen der Stakeholder berücksichtigt und zum anderen die auf die operativen Geschäftsprozesse wirkenden Risiken mit wirksamen Massnahmen auf ein akzeptiertes Mass reduziert werden. Um der genannten Aufgabe gerecht zu werden, müssen also zum einen die Geschäftsziele und die Informationssicherheits-Anforderungen bekannt sein und zum anderen entsprechende organisatorische Rahmenbedingungen, wie z. B. die Einführung bzw. Anpassung von Risikomanagementprozessen (ICT Risk Management/ Digital Risk Management) in der Organisation, geschaffen werden. Spätestens bei der notwendigen Anpassung von organisationsweiten Prozessen sind die Zustimmung und die Unterstützung durch die Leitungsebene unumgänglich, da die eingeführten Prozesse des Managementsystems sonst keinen verbindlichen Charakter und somit u.U. keine Akzeptanz finden würden.

ISO 27000 Normenfamilie zur Informationssicherheit

ISO/IEC 27001 ist der internationale Standard für Informationssicherheit. Es legt die Spezifikation für ein Informationssicherheits-Managementsystem (ISMS) fest .

Der Best-Practice-Ansatz des Standards für Informationssicherheits-Managementsysteme hilft Organisationen, ihre Informationssicherheit zu verwalten, indem er Menschen, Prozesse und Technologie berücksichtigt.

Die Zertifizierung nach dem ISO 27001 Standard gilt weltweit als Zeichen dafür, dass Ihr ISMS an Best Practices für Informationssicherheit ausgerichtet ist.

Als Teil der ISO 27000-Reihe von Informationssicherheitsstandards ist ISO 27001 ein Rahmenwerk, das Organisationen hilft, „ein ISMS einzurichten, zu implementieren, zu betreiben, zu überwachen, zu überprüfen, zu pflegen und kontinuierlich zu verbessern“.