ICS / SCADA Betriebssicherheit

SCADA / ICS Sicherheit - Umsetzung nach IEC 62443 und DIN SPEC 27009

SCADA / ICS Betriebssicherheit

Zum Messen, Steuern und Regeln von Industrieprozessen, beispielsweise zur Automation und zur Überwachung von grossen Systemen und Anlagen, kommen in vielen Industriebereichen sogenannte Industrial Control Systems (ICS; deutsch: industrielle Steuerungssysteme, Automatisierungs-Systeme) zum Einsatz. Diese finden häufig Verwendung in der produzierenden Industrie und in Branchen, die zu den kritischen Infrastruktursystemen (KRITIS) gezählt werden, z. B. Energie, Wasser, Ernährung oder Transport und Verkehr. ICS waren in der Vergangenheit physisch von anderen ICT-Systemen und Netzwerken getrennt und damit vor äusseren Einflüssen geschützt. Daher war die ICT-Security bei der Auswahl und Entwicklung zumeist proprietärer Software und Protokolle von untergeordneter Bedeutung. Mit der zunehmenden Digitalisierung, dem Einzug von ICT-Systemen aus dem Büroumfeld und der zunehmenden Vernetzung der ICS auch über Netzgrenzen hinweg (z. B. in ein Unternehmensnetz) sind diese ICS-Systeme heute ähnlichen Gefährdungen wie derjenigen der Bürokommunikation, d.h. wie Systeme aus der klassischen Informationstechnologie ausgesetzt. Dass diese Gefährdungen real sind, beweisen verschiedene Vorfälle der jüngeren Vergangenheit.

Im Gegensatz zur klassischen ICT haben ICS abweichende Anforderungen an die Schutzziele hinsichtlich Verfügbarkeit, Integrität und Vertraulichkeit. Dies äussert sich beispielsweise in längeren Betriebszeiten und seltenen Wartungsfenstern. Zudem sind insbesondere die Echtzeitanforderungen zu nennen, die für die Steuerung häufig unerlässlich sind. Hinzu kommen Gewährleistungsansprüche. Sich in der Praxis bewährte Schutzmassnahmen aus dem Büroumfeld sind dabei nur bedingt auf ICS übertragbar.

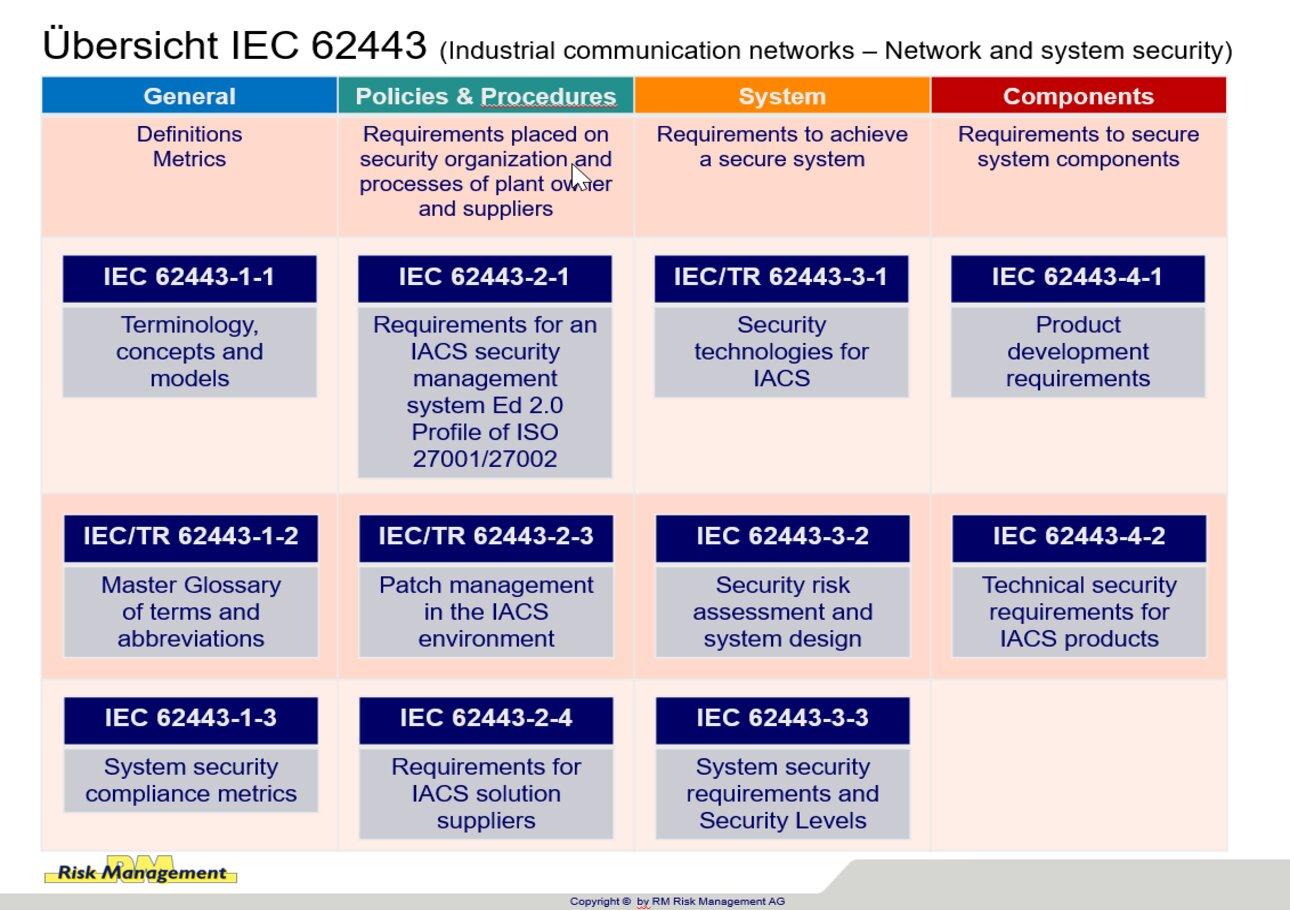

IEC 62443 – Industrial communication networks – Network and system security

Die Normenreihe IEC 62443 Industrial communication networks – Network and system security setzt auf ein prozessuales Vorgehensmodell zur Herstellung von ICT Sicherheit für die industrielle Automatisierung und Kontrollsysteme (IACS: Industrial automation and control systems). Sie spezifiziert die Inhalte eines Cybersicherheits-Managementsystems (CSMS) und gibt Hinweise für die Vorgehensweise zur Entwicklung eines CSMS. Die Norm richtet sich an Hersteller, Integratoren und Betreiber.

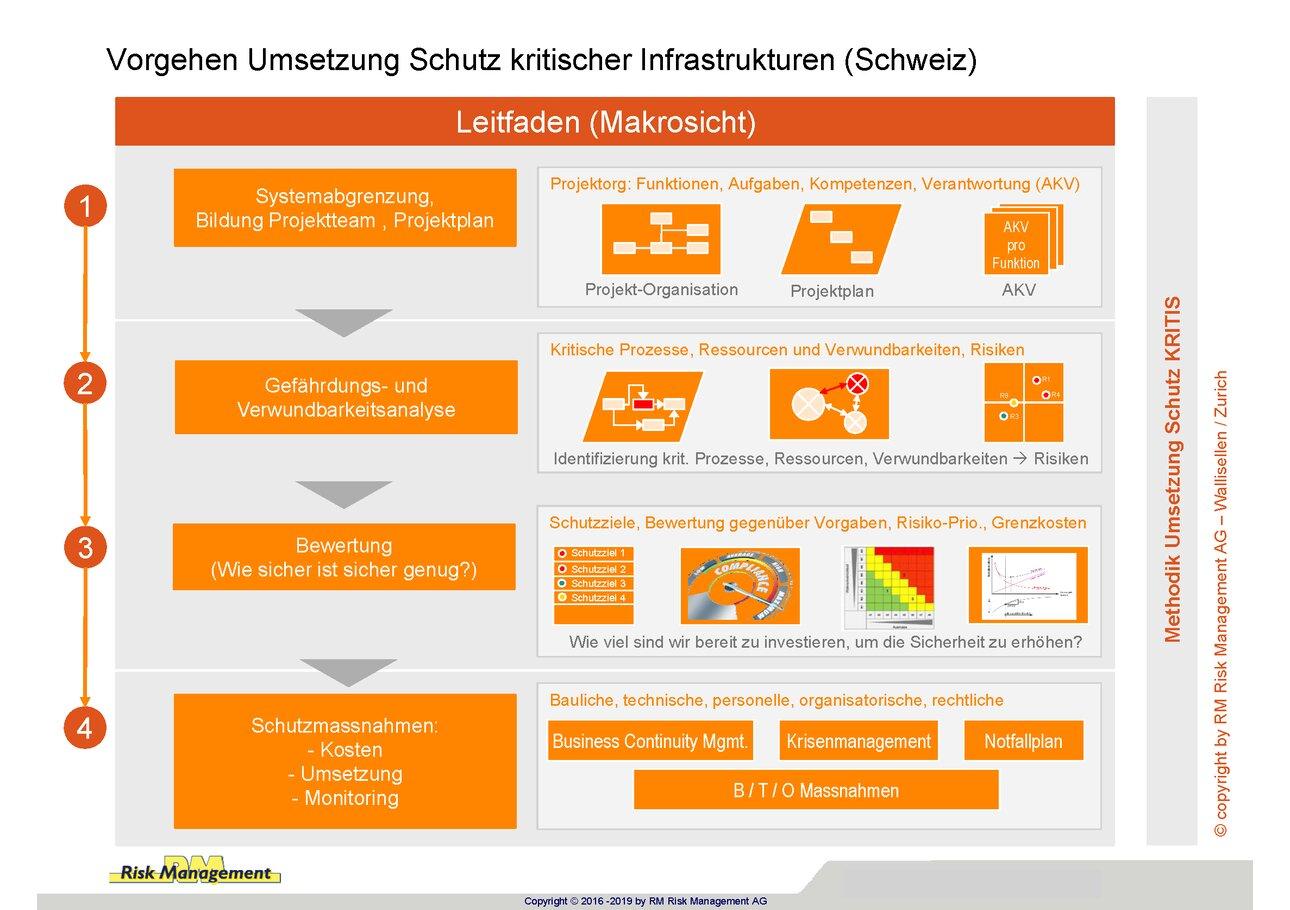

Bei der Vorgehensweise im Rahmen eines Projekts sollte immer darauf geachtet werden, dass als erstes ein definierter Prozess für das Thema Security etabliert wird. Danach sollte ein geeigneter Perimeterschutz erfolgen, sowie mehrschichtige Sicherheitsmassnahmen auf Netzwerkebene. Im Anschluss sollte der Schutz auf den Komponenten selbst verbessert werden. Bei neuen Anlagen sollte dies bereits in der Planung berücksichtigt werden.

DIN SPEC 27009 - Leitfaden für Informations-Sicherheitsmanagement von Steuerungssystemen der Energieversorgung

Die DIN SPEC 27009 beschreibt einen Umsetzungsleitfaden für ein sektorspezifisches Informationssicherheits-Managementsystem analog zur ISO/IEC 27001 zur Anwendung in der Netzleittechnik in der Energieversorgung. Die Massnahmen aus der ISO/IEC 27002 wurden um sektorspezifische Anforderungen ergänzt. Die Norm richtet sich primär an die Betreiber von Prozesssteuerungssystemen der Energieversorgung sowie an die zuständigen Informationssicherheitsverantwortlichen. Darüber hinaus ist die Norm für Hersteller, Integratoren und Auditoren von Interesse. Im Fokus der Norm sind Systeme und Netze zur Steuerung und Überwachung von Erzeugung, Übertragung und Verteilung von Strom, Gas und Wärme in Kombination mit der Steuerung von unterstützenden Prozessen.

ICS / SCADA Security Fachbroschüren

Fragen

Ihre Fragen werden durch unsere Experten gerne beantwortet

Newsletter

Neuigkeiten nicht verpassen

SCADA / ICS Sicherheit - Umsetzung nach IEC 62443 und DIN SPEC 27009

IEC 62443 – Industrial communication networks – Network and system security

SCADA / ICS Sicherheitsprojekte sind anspruchsvoll. 73 Aspekte sind abzudecken bzw. zu bearbeiten

Im Folgenden finden Sie eine Auflistung der Aspekte der Best Practices von den Normen und Standards (IEC 62443), welche abgedeckt bzw. durch verschiedene Spezialisten im Rahmen eines Projektteams bearbeitet werden müssen:

- Aufbau einer Security Organisation

- Erstellen und Pflegen der Dokumentation

- Etablieren eines Security Managements

- Netzplan

- Liste der IT-Systeme und installierten Anwendungen

- Administrations- und Benutzerhandbücher

- Entwicklung und Integration von Individualsoftware

- Entsorgung von Hardware

- Auditberichte

- Festlegung der betrieblichen Aufgaben von Betreiber, Integrator und Hersteller

- Changemanagement

- Security-Monitoring

- Wiederherstellungsplan (Business Continuity Plan) für die schützenswerten Assets

- Training des Personals

- Sicherheit des Personals

- Prozesse für Einstellung, Wechsel und Ausscheiden von Personal

- Auditierung

- Komponentenprüfung

- Vertraulichkeitsvereinbarung mit den Herstellern, Lieferanten und externen Betreibern

- Mitteilung der IT-Security-Anforderungen an den Systemintegrator

- Berücksichtigung der IT-Security-Spezifikation des Systemintegrators

- Robustheit der Produkte

- Kompatibilität

- Verzicht auf überflüssige Produktfunktionen

- Individuelle Zugangsdaten

- Aktivierte Sicherheitsmechanismen und aktueller Patchstand

- Langfristige Gewährleistung der IT-Security

- Unterstützung von Virenschutz-Lösungen

- Sichere Fernwartung

- Anforderungen an Feldgeräte

- Physische Absicherung

- Netzsegmentierung

- Absichern der elektronischen, externen Schnittstellen

- Statische Netz-Konfiguration

- Gleiche Sicherheitsmassnahmen für ICS in einem Netzsegment

- Unabhängiger Betrieb der Netzsegmente

- Absichern der Funktechnologien

- Einsatz von Firewalls

- Host-based Firewalls

- Datendiode (One-Way-Gateway)

- Geeignete logische Trennung und VLAN

- Implementierung von Intrusion-Detection- bzw. Intrusion-Prevention-Systemen

- Nutzung von sicheren Protokollen

- Namensauflösung (DNS)

- Zeitsynchronisierung

- Standard-Benutzerkonten und -Passwörter

- Individuelle Benutzerkonten

- Entfernen von unnötiger Software und Diensten

- Anpassen der Standard-Einstellungen

- Anpassen der Hardware-Konfiguration

- Zugriff auf das Internet innerhalb des ICS-Netzwerk

- Umgang mit Patches

- Umgang mit End Of Support (EOS)

- Technische Authentisierungsmassnahmen

- Passwortverteilung und -management, Passwort-Richtlinie

- Vermeidung von Missbrauch

- Autorisierung

- Einsatz geeigneter kryptographischer Algorithmen

- Installation und Betrieb von Virenschutzprogrammen

- Geeignete Alternativen für den Fall, dass keine Virenschutzprogramme möglich sind

- Sichere Konfiguration von Virenschutzprogrammen

- Zentraler Viren-Signaturen-Verteildienst

- Zeitnahe Aktualisierung der Viren-Signaturen

- Virenschutzprogramm auf der Firewall (Virus Wall)

- Application Whitelisting

- Umgang mit Wechseldatenträgern

- Wechseldatenträgerschleuse (Quarantäne-PC)

- Einsatz von Notebooks zu Wartungszwecken

- Aktiviertes BIOS-Passwort und eingeschränkte Boot-Optionen

- Deaktivierung der Autorun-Funktion

- Datensicherungen der Systeme

- Aufbewahrung der Datensicherungen

- Logging / Monitoring

Best Practice Einstieg in einen geordneten IT-Sicherheitsprozess in einem ICS

Die hier beschriebenen Best Practices beschreiben nur den Einstieg in einen geordneten IT-Sicherheitsprozess innerhalb eines ICS bzw. eines ganzen Unternehmens. Ziel sollte es sein, ein funktionierendes Informationssicherheitsmanagement auf Basis von ISO 27000, IT-Grundschutz oder IEC62443 aufzubauen. Bei den Umsetzungsmassnahmen ist zu beachten, dass insbesondere anschliessende Sicherheitsmassnahmen als erstes umgesetzt werden sollten. Diese dienen dazu, einen Überblick über die eigenen Systeme und die Infrastruktur zu erhalten, Verantwortlichkeiten zu definieren und sich der bestehenden Risiken bewusst zu werden. Die Risiken und die sich daraus ableitenden Schutzmassnahmen sind für jede ICS-Installation individuell. Dennoch gibt es aufgrund der bisherigen Erfahrungen mit ICS Best Practices, deren Umsetzung geeignet ist, um das IT-Sicherheitsniveau des ICS zu erhöhen und der aktuellen Bedrohungslage gerecht zu werden. Für eine angemessene Auswahl und Umsetzung der Massnahmen ist eine individuelle Risikoanalyse jedoch zwingend notwendig.

Umzusetzende Sicherheitsmassnahmen

- Aufbau einer Security Organisation,

- Erstellen und Pflegen der Dokumentation

- Etablieren eines Security Managements

- Netzplan

- Liste der IT-Systeme und installierten Anwendungen

- Administrations- und Benutzerhandbücher